没经验,也没专门花时间去蹲守,小鸟很不好拍,偶尔有那么两张。以前也不认鸟,很多都叫不出名字。

不知名的灰色小鸟,喜欢用嘴把地上的土翻起来,应该是再找吃的。

同样不认识,有点像麻雀?嘴很短。

阅读全文

相机用了1个来月,放几张sx50长焦、微距、广角和HDR的典型样片。

1 长焦

这是sx50最大的特色了,50x光学变焦可以很清楚的观测月亮。

这是手拿着拍的,得益于sx50的自动防抖功能,38万公里以外的东西竟然能徒手拍。月亮的轮廓细节还是表现出来了一些,不过和专业的比还是有差距,细节和锐度都不够,钱的差距摆在那里。也许自动防抖算法会模糊一些细节,如果有三脚架可能会稍好些。

这张是傍晚拍的。

阅读全文

来了快2个月了,一直都在学校周围,马上秋天就要过来,天气转凉前,去华盛顿转了转。感觉美国的博物馆真心不错,华盛顿纪念碑和国会连线旁边连着的全是博物馆或者展馆,里面收藏东西也很多(估计有些是从他国抢来的),从生物的骨骼基因到物种进化,从地质类矿物宝石的再到机械发展,自然科学的各个方面几乎都包括了。很多家长都带着小孩去看,这对于小孩特别有意义。

今年8月份爆出的酒店订单管理系统漏洞最近又火了。当时只爆出了漏洞没有下载,这和2011年那次csdn等网站数据库大泄密不一样,我还觉得这次不会造成什么大影响呢。结果2个月后的今天,有网友放出了1.7G的数据文件下载地址。

下载的文件名称是:某酒店2000w数据 ct2000(解压密码:sjisauisa是就数据8很舒适好sjjss).rar

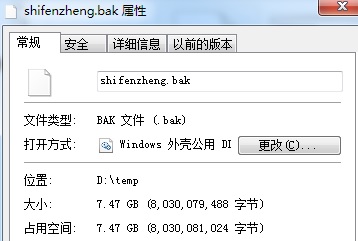

下载这个压缩文件后解压可以得到7.8G的文件 shifenzheng.bak 。 这个文件生成时间2013年5月27日,看来很早了。

可查的东西很详细,姓名,身份证,住址,开房时间等。

阅读全文

对相机没研究,看到sx50有超长焦距,效果也很好,果断入手了一个。结果有点悲剧,下面是几张sx50的样片,同样的相机,别人拍出来很好看,到我手里怎么就拍出来没那么好看呢?摄影确实是一门技术活。。。。

松鼠很多,但是经常跑,难拍。这松鼠嘴里衔着的是什么?

阅读全文

给winpe添加.net支持~

wingwy-win8pe4.0-v1镜像做得很不错,圆了我这个懒人的一个explorer的心愿,但是可惜没有添加.net包。最新的Windows ADK里有WinPE-NetFx4.cab,可以添加到win8pe中来支持.net4 framework。但我在用dism命令往wingwy-win8pe4.0-v1镜像里面添加这个包的时候却遇到了”错误87,add-package选项未知“,我猜想是因为wingwy精简了某些文件导致的。于是我决定自己手动添加.net包。

我的方法是这样的:

1。建立两个目录:mount1和mount2,mount1用来装载微软官方的win8pe镜像,这个镜像就在Windows ADK的安装目录里面有,mount2用来装载wingwy的镜像。 阅读全文

我一般只用idl进行后处理,而不用他做计算,所以很少关心他的运行效率。最近的一些数据实在太大,处理过程中又需要做一定量计算,发现idl计算很多时候都是一个进程在工作,这对于多核cpu来说太浪费了,而且我的程序中很多都是异步计算,要实现并行应该是很简单的。于是我google了一下,发现有FastDL,TaskDL,mpiDL一类的第三方软件,但这些东西用起来比较麻烦,而且似乎没有windows版,对于我这种只需要简单的并行来说没有必要。于是我发现了idl内置的IDL_IDLBridge功能,它能创建另外的idl进程,这个功能完全能满足简单并行计算的需求。下面从一个简单的实例来看看它需要注意的地方。

阅读全文

从longhorn系统开始,微软的系统安装方式有了新的变化。xp时代的安装盘很有很多独立压缩的小文件,而vista以后,这些文件都被封包在wim文件中,可以通过imagex对wim文件进行修改,也可以使用imagex和bcdboot手动安装win7和win8。了解微软系统安装过程的人对这种安装方式应该很熟悉了,但还是有很多网友不太清楚,这里简单介绍一下。本篇文章也适用于当出现硬盘坏道、电脑故障等使setup.exe卡死,不能安装windows系统时,可以用这种方式安装win7和win8,另外还可以对制作xp、win7、win8、server2012等系统的多合一安装盘提供一点思路。 阅读全文